| Версия: – 14 апреля 2010 |

Внимание! Взлом чужого автомобиля преследуется по закону!

Вы потеряли ключ от своего автомобиля? Тогда это пособие для Вас.Открывание двери автомобиля без ключа. Руководство по всем моделям. Отсортированы по марке и модели авто.

Список автомобилей:

Audi, BMW, Chevrolet, Chrysler, DAF, Daihatsu, Dogde, Fiat, Ford, Honda, Hyundai, Isuzu, Iveco, Jaguar, Jeep, KIA, Lada Samara, Lancia, LandRover, MAN, Mazda, Mercedes, Mitsubishi, Nissan, Opel, Peugeot, Pontiac, Plymouth, Porsche, Renault, Rover, SAAB, Scania, Seat, Skoda, SSangyon, Subaru, Suzuki, Toyota, Verktyg, Volvo, WW

Название: Открывание двери автомобиля без ключа

Год: 1998-2000 г.

Отрасль (жанр): Справочный материал

Язык: немецкий

Формат: PDF

Качество: Хороший скан

Для владельцев Android-девайсов:

√ если у Вас возникли проблемы с установкой данного приложения – прочитайте тему на форуме установка приложений на Android

√ необходимо получить полный доступ к файловой системе устройства, то есть, произвести взлом смартфона (детальную информацию Вы можете получить у нас на форуме). В случае возникновения вопросов другого плана – смело задавайте его в комментариях.

Поделиться

Тема хакерского взлома современных автомобилей через их "умную" бортовую электронику и приложения на смартфонах в последнее время становится все популярнее. Хакеры уже показательно взломали Jeep Cherokee, перехватили контроль над электромобилем Tesla… Теперь обнаружены бреши и в автомобилях GM, причем для захвата этих машин хакер создал самодельное устройство ценой всего $30.

После хакерской атаки "Крайслер" решился на отзыв почти 1,5 млн своих машин.

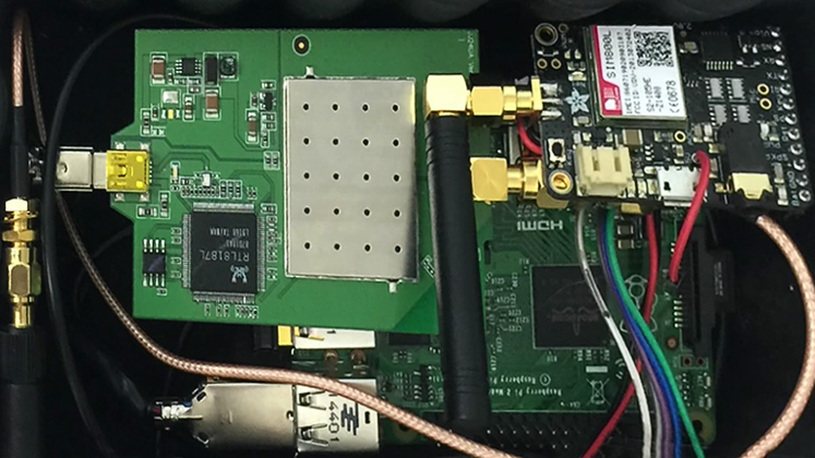

На конференции по компьютерной безопасности DEF CON’23 в Лас-Вегасе создатель самого быстрого в мире сетевого "червя" Сэми Камкар (таких, как он, еще зовут "белые хакеры") выступил с докладом, в котором он показал самодельное устройство себестоимостью около $30, способное отключить сигнализацию и перехватить управление большинством современных автомобилей General Motors, пишет журнал "Компьютерра".

Захватить автомобиль можно с помощью бортовой системы OnStar RemoteLink концерна General Motors, которая выполняет функции охраны, мониторинга и дистанционного управления автомобилем. С ее помощью пользователь может на расстоянии контролировать машину через фирменное мобильное приложение. Через смартфон можно определить точное место оставленной на парковке машины, завести и заглушить ее двигатель, открывать или блокировать двери, считывать и загружать маршруты в навигатор – набор опций и функций системы зависит лишь от года выпуска автомобиля и его комплектации.

Свой хакерский передатчик Сэми Каркам назвал OwnStar.

Но почти везде это же приложение управляет сигнализацией. И за счет этого, как показал Сэми Камкар, проникнуть в салон оказывается очень просто. Изучив приложение OnStar RemoteLink для iPhone и операционной системы ОС Android, Камкар выяснил, что оно имеет "дыры" на уровне установки защищенного соединения и уязвимо к атаке. При этом приложение OnStar стоит более, чем на миллионе смартфонов.

Для выполнения взлома Камкар сам сделал приемопередатчик, перехватывающий пакеты сервиса OnStar, для расшифровки которых хакер написал специальную программу. Дальше – дело техники: в первый сеанс связи владельцев со своими машинами через сервис GM, "самоделка" Камкара перехватывает все соединения в радиусе своего действия и показывает на экране ближайшие "отозвавшиеся" автомобили. Затем вредоносная программа заставляет бортовой компьютер машины запрашивать повторную отправку данных и отсылать в эфир аномально частые запросы, чтобы вычислить ключ. А дальше, выдавая себя за управляющее приложение OnStar, хакерский передатчик отправляет на атакуемый автомобиль любые команды, подписывая их перехваченным легальным ключом.

Дальше можно отключить сигнализацию, открыть двери и "обнести" салон, запустить мотор и попросту угнать машину. Попутно из бортового компьютера можно вытащить личные данные владельца и использовать эти сведения против него. Уведомления об уязвимости было направлено Камкаром в General Motors задолго до его выступления на конференции, но пока от компании не поступало сообщений о латании "дыр" в системе.

Xakep #248. Checkm8

Минули те дни, когда угонщики орудовали отмычками и искрили проводами зажигания. В наше время у них совершенно другой инструмент: ноутбуки, оборудование для радиоперехвата и интернет.

Эволюция автоугона объясняется тем, что автомобильная индустрия постепенно переходит на электронные системы безопасности, да и вообще количество электроники в современном автомобиле постоянно увеличивается, так же как объём программного обеспечения. Эксперты по безопасности в шутку называют современные автомобили «Windows на колёсах» .

Судите сами: по оценкам специалистов, до 40% стоимости современного автомобиля составляет электроника и программное обеспечение. В 1990 году электроника и софт составляли не более 16% стоимости машины, в 2001 году — 25%, а сегодня — до 40%. Средний современный автомобиль содержит несколько миллионов строк программного кода — больше, чем космический шаттл. В автомобилях премиального класса объём программного обеспечения составляет около 1 гигабайта. По данным исследования инженерной ассоциации IEEE, софт уже обеспечивает 90% инноваций в автомобилях.

В такой ситуации вполне понятно, что для хакера современный автомобиль — словно дом родной. На иллюстрации внизу показаны цифровые порты ввода/вывода в типичной машине 2012 модельного года.

Иллюстрация взята из отчёта «Полный экспериментальный анализ способов атаки на автомобили», который провели специалисты Калифорнийского университета в Сан-Диего и Вашингтонского университета. Скачать доклад можно здесь.

Эксперты выделяют четыре класса уязвимостей в системе защиты автомобиля.

1 класс. Прямой физический доступ. Возможен при подключении ноутбука к диагностическому порту OBD-II, что даёт прямой доступ к автомобильному компьютеру.

2 класс. Непрямой физический доступ. Через USB (PassThru), а также CD с модифицированной прошивкой или с вредоносным кодом в WMA-файле. Таким способом можно изменить прошивку аудиосистемы, что открывает дверь для дальнейших модификаций программно-аппаратного комплекса автомобиля.

Следующие классы атак предполагают удалённый доступ и могут быть проведены незаметно для владельца автомобиля.

3 класс. Беспроводной доступ на близкой дистанции по Bluetooth либо методом атаки переполнением буфера с использованием Android-приложения либо путём перехвата MAC-адреса автомобильного сетевого устройства, брутфорса PIN.

4 класс. Беспроводной доступ на дальней дистанции по сетям сотовой связи. Поскольку современные автомобили поддерживают подключение к удалённым сервисам через интернет, то можно использовать стандартные методики сетевых атак для получения контроля над автомобильным компьютером.

Всего исследователи перечисляют более десяти способов взлома автомобилей, которые относятся к одному из вышеперечисленных классов атак. Все эти способы уже проверены на практике.